Modul 03

| Website: | Open E-Learning-Center Niedersachsen (OpenELEC) |

| Kurs: | Kompetenzen für das Unterrichten in der digitalen Welt |

| Buch: | Modul 03 |

| Gedruckt von: | Gast |

| Datum: | Montag, 23. Dezember 2024, 04:57 |

Beschreibung

Vernetzte Systeme sicher im fachlichen Lehren und Lernen nutzen

1. Moore's Law

Überblick über die Kapitel:

1.1 Gedankenexperiment

1.2 Moore's Law

1.1. Gedankenexperiment

Stellen Sie sich folgende Situation vor:

Sie sitzen auf der obersten Bank in einem wasserdichten Stadion. Jede Minute fallen Wassertropfen in dieses Stadion: nach einer Minute ein Tropfen, nach zwei Minuten zwei Tropfen, nach drei Minuten vier Tropfen. Sie wissen, dass sich die Anzahl der Wassertropfen pro Minute verdoppeln wird.

Tipps: 🙂

- Auch um 12:45 Uhr ist das Stadion noch zu 93% leer.

- Diese Frage hat es in sich. Uns Menschen fällt es nicht leicht, solche Entwicklungen einzuschätzen: Wenn das Stadion um 12:45 Uhr noch zu 93% leer ist, ist es gleichzeitig schon zu 7% gefüllt. Angenommen der erste Tropfen Wasser hat 1 ml Volumen. In der zweiten Minuten tropfen 2 ml ins Stadion, in der dritten Minute 4 ml und in der vierten Minute 8ml. Nach 4 Minuten sind also 15 ml in das Stadion getropft. In der fünften Minute wird sich diese Menge mehr als verdoppeln: Aus der Pipette fließen dann 16 ml und damit mehr als zu diesem Zeitpunkt im Stadion war. Was passiert, wenn sich die bisherige Wassermenge jede Minute circa verdoppelt und es aktuell zu 7% gefüllt ist?

Abschätzen von Entwicklungen:

Ganz schön schwierig sich eine solche Entwicklung vorzustellen. Der Legende nach nutzte auch der Erfinder des Schachbretts dies aus, indem er den König als Lohn für die Erfindung des Spiels um nichts geringeres als 1 Reiskorn auf dem ersten Schachfeld und die jeweils doppelte Menge auf jedem weiteren bat. Zunächst hielt der König dies für einen Spottpreis, ehe er von der Entwicklung überrascht wurde. Selbst mit der Jahresproduktion Reis aus 2018 könnte der König den Erfinder nicht auszahlen.

Gut möglich, dass wir auch die digitale Entwicklung noch nicht abzuschätzen vermögen.

1.2. Moore's Law

In den letzten 50 Jahren folgten Computer und deren Rechenleistung – genau wie das Wasser im Fußballstadion – einer exponentiellen Entwicklung. Dieses Phänomen ist auch als "Moore's Law" (Moores Gesetz) bekannt.

Es hat sich gezeigt, dass Moores Gesetz auch auf andere Bereiche übertragbar ist: Die Prozessorgeschwindigkeit oder der Speicher, der in einen Computer passt, sind weitere Beispiele, die ein solches Wachstum aufwiesen.

Exkurs: Grenzen von "Moore's Law"

Damit die Anzahl der Transistoren auf einem Chip (gleichbleibender Größe) weiter wachsen kann, muss die Größe eines Transistors natürlich immer weiter sinken.

Allerdings stoßen Ingenieure dabei an physikalische Grenzen!

Zum einen sorgt die höhere Dichte an Transistoren dafür, dass die Bauteile immer mehr Wärme entwickeln (übrigens der Grund, warum Prozessoren von Kühlkörpern umgeben sind). Zum anderen kann auch die Größe eines Transistors irgendwann nicht mehr weiter sinken. Mehr dazu finden Sie hier.

2. Computersysteme

Überblick über die Kapitel:

2.1 Eingabe, Verarbeitung und Ausgabe

2.2 Hardware und Software

2.3 Leistungsdaten eines Computers

2.1. Eingabe, Verarbeitung und Ausgabe

Trotz der rasanten Entwicklung hat sich an der grundsätzlichen Arbeitsweise von Computersystemen wenig geändert.

Das Grundprinzip der elektronischen Datenverarbeitung und damit auch die grundsätzliche Arbeitsweise von Computersystemen lässt sich in drei Stufen unterteilen:

- Zunächst wird etwas in den Computer eingegeben (Eingabe).

- Dann werden Berechnungen durchgeführt, die Eingabe also verarbeitet (Verarbeitung).

- Am Ende wird das Ergebnis ausgegeben (Ausgabe).

Man spricht daher auch vom EVA-Prinzip (Eingabe, Verarbeitung, Ausgabe)

Hinweis: Das Prinzip ist nicht nur auf die elektronische Datenverarbeitung beschränkt. Alle datenverarbeitenden Systeme folgen diesem Prinzip, gleich ob es sich um einen Taschenrechner, einen Automat, einen Computer oder auch ein Lebenwesen handelt.

Beispiele

TASCHENRECHNER

Eingabe:

Die Nutzerin bzw. der Nutzer tippt 1+2 in den Taschenrechner ein (Eingabe über Tastatur).

Verarbeitung:

Der Taschenrechner berechnet das Ergebnis (Verarbeitung im Prozessor und Arbeitsspeicher (mehr dazu später)).

Ausgabe:

Der Taschenrechner zeigt das Ergebnis "3" an (Ausgabe über Display).

MENSCH

Eingabe:

Die Lehrkraft stellt dem/der Schüler*in die Frage "Was ist 1 + 2" (Eingabe übers Ohr).

Verarbeitung:

Der/Die Schüler*in denkt über die Frage nach und bestimmt das Ergebnis (Verarbeitung im Gehirn).

Ausgabe:

Der/Die Schüler*in nennt das Ergebnis (Ausgabe über Mund).

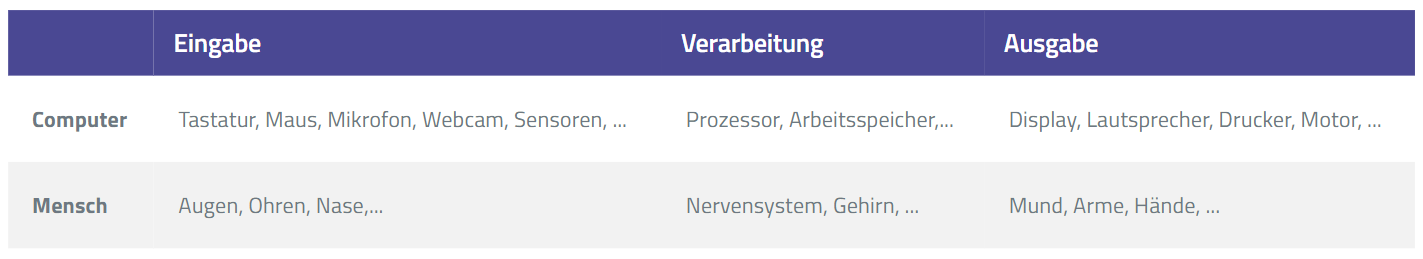

Vergleich Computer und Mensch

Natürlich gibt es trotzdem Unterschiede zwischen Lebewesen und Computern 🙂

In der folgenden Tabelle ist die Datenverarbeitung von Lebewesen und elektronischen Systemen beispielhaft gegenübergestellt.

2.2. Hardware und Software

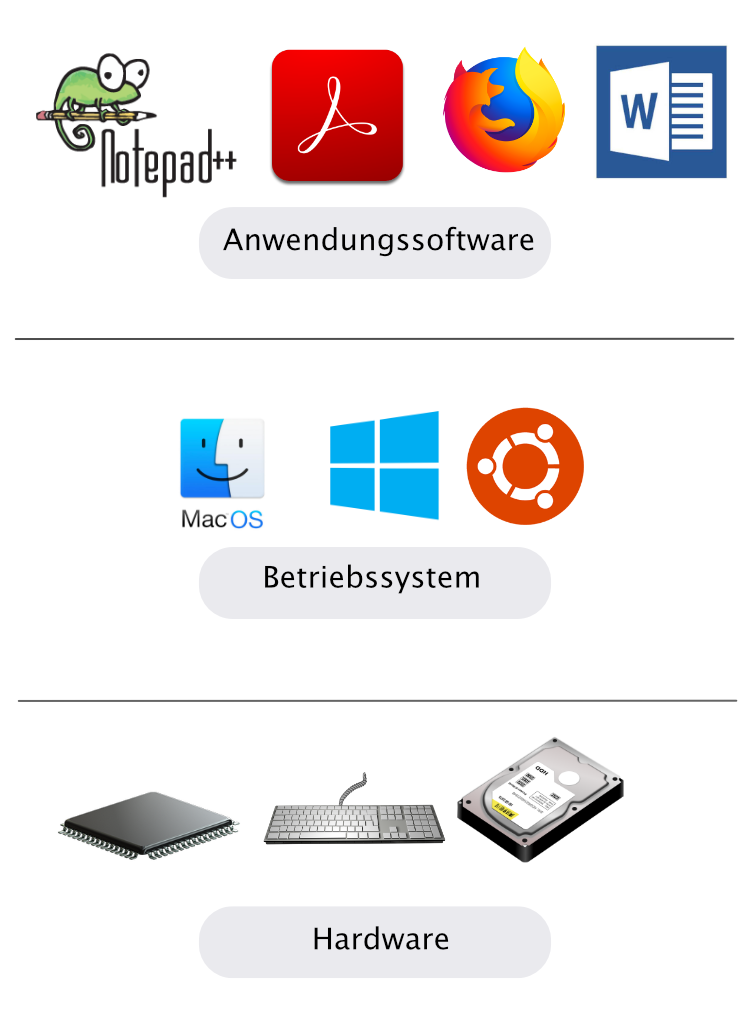

Zu einem Computersystem gehört Hardware und Software.

Unter Hardware versteht man alle physischen Bauteile eines Computersystems wie Monitor, Drucker, Prozessor oder Speicher.

Unter Software versteht man die im Speicher abgelegten Daten. Dazu zählen insbesondere Computerprogramme, also Anweisungsfolgen in einer dem Computer verständlichen Sprache.

Hardware ist also alles, was man bei einem Computersystem konkret anfassen kann.

Die gespeicherten Programme und ihre Daten, also Software, sind hingegen nicht anfassbar.

Exkurs: Das Betriebssystem

Unsere Anwendungssoftware (Mailprogramm, Textverarbeitung, Browser, etc.) muss nicht wissen, welche Festplatte verbaut ist, in welchem Bereich der Festplatte sie ihre Daten ablegen soll oder welcher Prozessor verwendet wird.

Darum kümmert sich eine spezielle Software, das Betriebssystem. Das Betriebssystem vermittelt zwischen Hardware und Anwendungssoftware und regelt den Zugriff auf die Hardware.

Das ist insbesondere dann wichtig, wenn mehrere Anwendungen auf die gleiche Hardware zugreifen wollen und die Zugriffe koordiniert werden müssen.

Zu den bekanntesten Betriebssystemen gehören:

Die graphischen Oberflächen von Betriebssystemen haben sich über die Jahre ganz schön verändert. Guidebook Gallery sammelt jede Menge Screenshots, von der ersten Version von Windows über heute nicht mehr existente Systeme wie Amiga bis hin zu MacOS X und Windows 10.

Diese Seite ist ein Derivat eines unter CC-BY-SA 4.0 durch inf-schule.de lizenzierten Werkes.

2.3. Leistungsdaten eines Computers

Prozessor, Arbeitsspeicher und Festplatte

Prozessor

In einer Küche fällt jede Menge Arbeit an. Damit die Kund*innen rechtzeitig ihr Essen erhalten, muss der Koch oder die Köchin schnell arbeiten. Er/Sie sollte die Kartoffeln möglichst schnell schneiden, den Reis effizient portionieren, usw.

Beim Computer übernimmt diese Arbeit der Prozessor. Ein schneller Prozessor sorgt dafür, dass Berechnungen schnell abgeschlossen werden. Das ist wichtig, damit unser Film oder Spiel flüssig läuft und wir beim Bearbeiten unseres Urlaubsvideos nicht ewig warten müssen. Je höher der angegebene Gigahertz-Wert (GHz), desto mehr Zyklen durchläuft der Prozessor pro Sekunde (3,2 GHz bedeutet, dass der Prozessor 3,2 Milliarden Schaltzyklen pro Sekunde durchläuft).

Ein Prozessor hat mehrere Kerne, die parallel arbeiten können. Gibt es an einem Abend nur eine Möhre zu schneiden, bringen natürlich auch viele Köch*innen nichts. Genauso sind viele Prozessorkerne erst dann sinnvoll, wenn diese auch parallel genutzt werden können. Wir sprechen typischerweise von Dual-Core (2 Prozessorkerne), Quad-Core (4 Prozessorkerne) oder Octa-Core (8 Prozessorkerne).

Arbeitsspeicher

In einer Küche gibt es außerdem jede Menge Arbeitsflächen. Diese sind wichtig, damit auch mal ein paar Teller halbfertig rumstehen können, ehe die Teller ausgeliefert werden können. In unserem Computer übernimmt der Arbeitsspeicher diese Rolle. Reichen die Arbeitsflächen nicht, muss ein Teil in Schränke ausgelagert werden. Reicht der Arbeitsspeicher nicht, werden Teile der Daten auf die Festplatte ausgelagert bzw. dorthin zurückgeschrieben.

Festplatte

Große Lagerschränke helfen die vielen Vorräte, die man in einer Küche hat, zu verstauen. Für den Computer ist eine große Festplatte dann relevant, wenn wir beispielsweise große Video- oder Bildarchive haben. Hier spielt Geschwindigkeit dafür eine untergeordnete Rolle. Es gibt allerdings Unterschiede in der Geschwindigkeit der Speicher: Wir merken es sofort, wenn wir eine SSD (SSDs (Solid State Drives) sind Speichermedien ohne bewegliche Bauteile) statt einer traditionellen HDD (HDDs (Hard Disk Drives) speichern Daten auf rotierenden Magnetscheiben) verbaut haben, denn der Start des Rechners oder das Laden von Programmen geht dann deutlich schneller.

Größe von Festplatten

Die Speichergröße einer Festplatte (gleich ob HDD oder SSD) ist typischerweise in Gigabyte oder Terabyte angegeben (das kennen Sie schon aus MODUL 01).

Um einen Eindruck davon zu bekommen, wie viel Platz ein Terabyte Speicher bietet, versuchen Sie sich an folgender Rechenaufgabe.

Erläuterung der Lösung:

Wir können circa 330.000 Photos speichern (bei 3MB pro Photo).

Ein TeraByte entspricht 1000 GigaByte, jedes GigaByte wiederum 1000 MB. Das heißt insgesamt haben wir 1.000.000 MB zur Speicherung unserer Photos. Im Realbetrieb gehen uns ein paar GigaByte "verloren", denn unser Computer rechnen meist mit dem Faktor 1024(= 2 hoch 10) GigaByte pro TeraByte usw.) statt 1000 GigaByte pro TeraByte, 1000 MegaByte pro GigaByte, ....

Diese Seite folgt Ideen von Michael Hielscher und Beat Döbeli Honegger. Mehr findet sich in ihrer Präsentation zu Informatiksystemen.3. Internet

Überblick über die Kapitel:

3.1 Internet I

3.2 Internet-Experimente

3.3 Internet II

3.4 Internet III

3.5 Exkurs: WWW

3.1. Internet I

Ein Leben ohne Internet? Unvorstellbar!

Aber wer ist für das Internet verantwortlich? Und könnte das Internet ausfallen? Wenn ja, unter welchen Bedinungen?

Genau diesen Fragen wollen wir uns in diesem Kapitel widmen und dabei den grundlegenden Aufbau des Internets untersuchen.

Einen ersten Überblick gibt uns das folgende Video.

3.2. Internet-Experimente

Wie bereits im Video angesprochen, erfolgt der Versand in sogenannten Paketen. Aber wie läuft dieser Paketversand ab? Kümmert sich DHL, Hermes oder doch der DPD darum? (#dadjoke)

Natürlich wissen Sie, dass kein Logistikunternehmen für den Versand der Pakete verantwortlich ist, aber genau diesen Paketversand im Internet wollen wir nun näher analysieren.

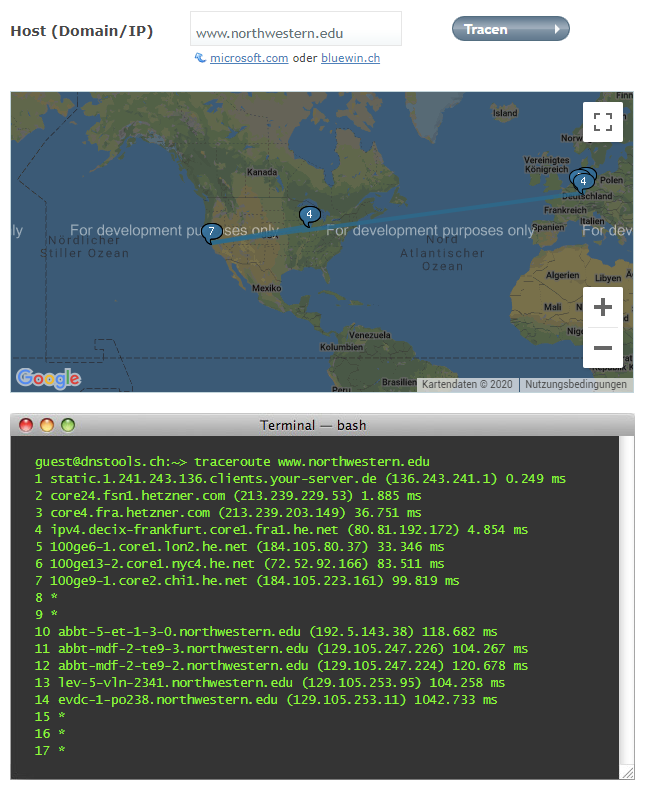

Das Programm traceroute

Auf jedem Computer befindet sich ein kleines Programm, das den Weg einer Anfrage aufzeichnet: traceroute.

Um traceroute zu verwenden, haben Sie 2 Möglichkeiten:

- Sie verwenden eine Webversion von traceroute: www.dnstools.ch/visual-traceroute.html (empfohlen)

- Sie verwenden die auf Ihrem Rechner installierte Version von traceroute.

Entscheiden Sie sich für eine Version von traceroute und folgen Sie der Beschreibung, um Ihre erste traceroute-Anfrage durchzuführen.

Hinweise:

Version auf Ihrem Rechner nutzen:

Um traceroute zu verwenden, müssen Sie die Kommandozeileneingabe (auch Shell oder Terminal) öffnen. Sollten Sie nicht wissen, wie dies funktioniert, so können sie entsprechend Ihres Betriebssystems der jeweiligen Anleitung folgen.

_____________

Mac OS

Öffnen Sie Spotlight (CMD+Leertaste gleichzeitig drücken) und suchen Sie nach terminal.app. Bestätigen Sie mit Enter oder öffnen Sie das angezeigte Programm.

Windows

Klicken Sie auf Start bzw. das Windows-Icon und geben Sie cmd (kurz für Command) oder Eingabeaufforderung ein. Bestätigen Sie mit Enter oder öffnen Sie das angezeigte Programm.

Linux

Suchen Sie in Ihrem Anwendungsmenü nach Terminal. In der verbreiteten Linux-Distribution Ubuntu kann ein Terminal auch mit der Tastenkombination Strg+Alt+T geöffnet werden.

_____________

Nachdem Sie die Kommandozeile geöffnet haben, geben Sie

-

traceroute www.google.de(Mac OS und Linux) - bzw.

tracert www.google.de(Windows)

in die Kommandozeile ein und bestätigen Sie Ihre Eingabe mit Enter.

Statt www.google.de können Sie natürlich auch andere sogenannte Hostnamen anfragen.

Der Hostname ist die eindeutige Bezeichnung eines Rechners innerhalb eines Netzwerk.

Versuchen Sie beispielsweise www.wikipedia.de, www.fu-berlin.de oder www.facebook.com.

Geben Sie im Feld Host (Domain/IP) einen Hostnamen wie www.fau.de oder www.google.de ein. Der Hostname ist die eindeutige Bezeichnung eines Rechners innerhalb eines Netzwerk.

Beachten Sie: Alle Anfragen des Webtools werden von Frankfurt aus gestartet. Würden Sie dieselbe Anfrage von Ihrem Rechner ausführen, würde sich eine andere Route ergeben.

Experimentieren mit traceroute

Lesen Sie die Hinweise aufmerksam durch!

Verwenden Sie dann traceroute, um die Fragen unten zu untersuchen!

Hinweise:

Eine Anfrage

traceroute www.fau.de liefert bei uns beispielsweise folgendes Ergebnis (Ihr Ergebnis wird anders aussehen!):> traceroute www.fau.de 1 3 ms 2 ms 3 ms fritz.box [192.168.178.1] 2 9 ms 9 ms 10 ms loopback1.0002.acln.01.ber.de.net.telefonica.de [62.52.201.185] 3 10 ms 9 ms 9 ms bundle-ether16.0004.dbrx.01.ber.de.net.telefonica.de [62.53.2.94] 4 9 ms 8 ms 10 ms ae2-0.0001.prrx.01.ber.de.net.telefonica.de [62.53.11.127] 5 11 ms 10 ms 9 ms dfn.bcix.de [193.178.185.42] 6 18 ms 14 ms 14 ms cr-lap1-be8.x-win.dfn.de [188.1.144.25] 7 19 ms 19 ms 18 ms kr-erl74-6.x-win.dfn.de [188.1.237.202] 8 21 ms 18 ms 18 ms constellation.gate.uni-erlangen.de [131.188.20.95] 9 22 ms 18 ms 18 ms prime.gate.uni-erlangen.de [131.188.10.27] 10 19 ms 19 ms 18 ms zuvcmslb.rrze.uni-erlangen.de [131.188.16.209]- In der Regel werden an jeden Computer drei Pakete gesendet. Die drei angezeigten Werte in Millisekunden geben die Antwortzeit auf diese drei Pakete wieder (z.B. 3ms 2ms 3ms).

fritz.boxoderdfn.bcix.desind Hostnamen.- Worum es bei den Zahlenfolgen wie

192.168.178.1geht, sehen wir später!

Anschließend ging die Anfrage über mehrere telefonica-Rechner (telefonica ist ein Internetdienstleister) und DFN-Rechner (DFN steht für das deutsche Forschungsnetz) hin zu Rechnern der FAU.

*) oder drei Sterne (* * *) stehen, sind nicht ungewöhnlich.Sie lassen darauf schließen, dass ein Zeitlimit überschritten wurde. Lassen Sie sich davon nicht verunsichern.

Aber: Stationen von denen keine Antwort kam, werden im Webtool natürlich auch nicht auf der Karte angezeigt.

Sollte das passieren, versuchen Sie die Anfrage erneut zu starten. Hilft auch das nicht, probieren Sie einen anderen Hostname.

Hinweis: Mögliche Hostnames

Hier einige Vorschläge:

- www.mfa.gov.il (Israel)

- www.supremecourt.gov.np (Nepal)

- www.nic.mx (Mexiko)

- www.gov.mt (Malta)

- www.vatican.va (Vatikan)

- www.nic.gl (Grönland)

- www.gov.mo (Macau)

- www.presidencia.gob.ec (Ecuador)

- www.gov.tw (Taiwan)

---------------------------------------------

Aufgaben:

1. Wie viele Stationen benötigt Ihre Anfrage zu www.fau.de oder www.northwestern.edu?

2. Rufen Sie traceroute mit www.google.de auf.

Stellen Sie eine Vermutung auf, warum die letzte Station nicht www.google.de sondern beispielsweise zrh04s06-in-f131.1e100.net ist!

3. Aufgabe

4. Aufgabe

---------

Mögliche Lösungen (zum Vergleichen)

Zu Aufgabe 1:

Ganz schön spannend, über wie viele Rechner Ihre Pakete unterwegs sind, um ihr Ziel zu erreichen.

Unsere Anfrage zu www.northwestern.edu sieht beispielsweise so aus:

Zu Aufgabe 2:

Betrachten wir folgende Beispielanfrage:guest@dnstools.ch:~> traceroute www.google.de 1 static.1.241.243.136.clients.your-server.de (136.243.241.1) 0.370 ms 2 core24.fsn1.hetzner.com (213.239.229.53) 3.100 ms 3 core4.fra.hetzner.com (213.239.229.73) 5.153 ms 4 72.14.218.176 (72.14.218.176) 4.872 ms 5 * 6 216.239.40.58 (216.239.40.58) 5.003 ms 7 108.170.252.82 (108.170.252.82) 4.987 ms 8 zrh04s06-in-f131.1e100.net (172.217.16.131) 5.043 ms

Das Beispiel oben zeigt, dass unser Aufruf traceroute www.google.de über 8 Stationen ging.

Aber als letzte Station finden wir dort zrh04s06-in-f131.1e100.net und nicht www.google.de.

Das liegt daran, dass wir auf einen anderen Rechner umgeleitet wurden. Das ist nicht gerade verwunderlich, wenn man bedenkt, wie viele Leute täglich Google nutzen. Googles Dienste werden auf weit mehr als einem Computer betrieben.

Zu Aufgabe 3:

Die Routen müssen nicht identisch sein.

Es kann natürlich passieren, dass mehrmals dieselbe Route gewählt wird. Allgemein ist dies aber nicht so. Je nach Auslastung eines Pfades o.ä. können die Pakete unterschiedliche Routen nehmen. Probieren Sie doch noch einmal Ihre Anfrage an www.google.de aus (und überprüfen Sie alle Stationen, auch die letzte )

Zu Aufgabe 4:

Je nach aktueller Netzauslastung bzw. Verfügbarkeit muss die gewählte Route nicht automatisch immer die geographisch naheliegende Option sein. Vielleicht ist ein Land über ein nicht am Weg liegendes Drittland besser angeschlossen.

Probieren Sie: vhportal.ceniai.inf.cu (Kuba), www.mfa.gov.il (Israel), www.fu-berlin.de (Deutschland) oder www.supremecourt.gov.np (Nepal)

3.3. Internet II

IP-Adressen

2 9 ms 9 ms 10 ms loopback1.0002.acln.01.ber.de.net.telefonica.de [62.52.201.185]3 10 ms 9 ms 9 ms bundle-ether16.0004.dbrx.01.ber.de.net.telefonica.de [62.53.2.94] 4 9 ms 8 ms 10 ms ae2-0.0001.prrx.01.ber.de.net.telefonica.de [62.53.11.127] 5 11 ms 10 ms 9 ms dfn.bcix.de [193.178.185.42] 6 18 ms 14 ms 14 ms cr-lap1-be8.x-win.dfn.de [188.1.144.25] 7 19 ms 19 ms 18 ms kr-erl74-6.x-win.dfn.de [188.1.237.202] 8 21 ms 18 ms 18 ms constellation.gate.uni-erlangen.de [131.188.20.95] 9 22 ms 18 ms 18 ms prime.gate.uni-erlangen.de [131.188.10.27] 10 19 ms 19 ms 18 ms zuvcmslb.rrze.uni-erlangen.de [131.188.16.209]192.168.0.1) angegeben.

Übrigens...

Übrigens besteht jede Zahl einer typischen vierstelligen IP-Adresse aus 8 bit. Umgerechnet ins Dezimalsystem ergeben sich damit Zahlen zwischen 0 und 255 (192.168.178.1 ist einfach leichter zu lesen als 11000000.10101000.10110010.1)

Insgesamt ist eine solche IP-Adresse also 32 bit lang und kann Adressen für 232232 Computer liefern. Das sind etwa vier Milliarden Geräte.

Da das natürlich nicht für alle Menschen auf diesem Planeten und erst Recht nicht für alle smarten Kühlschränke, Waschmaschinen, usw. reicht, hat man sich entschlossen auch längere IP-Adressen zu vergeben. Die 32 bit Version, die wir gerade gesehen haben, ist deshalb genaugenommen eine sogenannte IPv4-Adresse (also Version 4). Im Vergleich dazu ist die längere IPv6-Adresse 128 bit lang. Mit 128 bit sind dann auch die vielen smarten Gegenstände kein Problem mehr, denn die Anzahl der möglichen IPv6-Adressen reicht für circa 10381038 Geräte.

PS: IPv6-Adressen werden häufig unter Nutzung des Hexadezimalsystems notiert und sehen dann beispielsweise so aus: 2001:db8:0:8d3:0:8a2e:70:7344.

Auch Ihrem Computer wurde eine IP-Adresse zugewiesen. Besuchen Sie www.wieistmeineip.de, um die IP-Adresse Ihres Geräts herauszufinden.

3.4. Internet III

Nachdem Sie mit traceroute gerade die Struktur des Internets untersucht und Ihre eigene IP-Adresse herausgefunden haben, fasst Ihnen das Video noch einmal Ihre Erkenntnisse zusammen und liefert einige zusätzliche spannende Einblicke.

Hinweis: Sie können deutsche Untertitel aktivieren.

3.5. Exkurs: WWW

Das Internet ist aber nur die technische Basis. Ohne sogenannte Dienste könnnten wir es nicht nutzen.

Der wohl bekannteste Dienst im Internet ist das World Wide Web (WWW). Obwohl es nur eine Anwendung des Internets, u.a. neben E-Mail, Chat oder Telefonie, darstellt, wird es häufig synonym mit dem Internetbegriff verwendet.

In diesem optionalen Exkurs werden wir uns dem WWW widmen, uns ansehen wie Inhalte dargestellt werden und wie sich das WWW im Laufe der Zeit verändert hat.

Hypertext Markup Language (HTML)

Ein HTML-Dokument besteht aus verschiedenen Elementen. Elemente dienen zum Auszeichnen von Text und sollen diesem eine Struktur geben. Elemente werden typischerweise durch ein öffnendes und ein schließendes Tag (auf Deutsch: Markierung) angezeigt (z.B.

<p> und </p>, wobei das p für Paragraph steht). Der Inhalt befindet sich dann zwischen diesen beiden Tags.-------------------------------------

Aufgabe:

Nutzen Sie den untenstehenden HTML-Editor, um sich mit der grundlegenden Prinzip eines HTML-Dokuments vertraut zu machen!

- Das Tag

<ul>steht für eine unsortierte Liste (unordered list). Innerhalb der ungeordneten Liste finden sich<li>-Tags für einzelne Listenelemente (list item). Fügen Sie einen weiteren Stichpunkt (<li></li>) zur Aufzählung hinzu! - Das Tag

<h1>zeigt eine Überschrift an. Neben<h1>gibt es noch weitere Überschriften. Fügen Sie zwischen der Überschrift "Ich bin eine Überschrift" und dem Paragraphen "Und ich ein Paragraph" eine weitere Überschrift vom Typ<h2></h2>hinzu!

Hinweis: Eine Liste möglicher HTML-Elemente findet sich hier.

<html> <head></head> <body> <h1>Ich bin eine Überschrift</h1> <h2>ich bin eine etwas kleinere Überschrift</h2> <p>Und ich ein Paragraph</p> <ul> <li>Listenelement 1</li> <li>Listenelement 2</li> <li>Listenelement 3</li> </ul> <html>-------------------------------

Aufgabe: Quellcode einer Website

Hinweis: Quellcode anschauen:

Um an den gesamten Quellcode einer Website zu gelangen, gehen Sie wie folgt vor:

- Machen Sie mit der Maus einen Rechtsklick in einen freien Bereich der Webseite.

- Wählen Sie je nach Browser "Seitenquelltext anzeigen" bzw. "Quellcode anzeigen".

Der Quellcode der Website öffnet sich in einem neuen Fenster.

Hinweis: Das Magazin chip.de erklärt es hier auch noch einmal in einem Video.

Das WWW im Laufe der Zeit

Obwohl HTML als Auszeichnungssprache schon seit Einführung des WWW verwendet wird, hat sich die Darstellung von Websites deutlich verändert. Zum einen durch Weiterentwicklung von HTML selbst, zum anderen aber die vielen Möglichkeiten, die bspw. JavaScript (eine Programmiersprache, die die Ausführung von Programmcode im Browser erlaubt) bietet. Heutige Websites unterscheiden sich dementsprechend stark von ihren Vorgängern vor 10 oder 20 Jahren.

Das Internet Archive hat die Wayback Machine entwickelt, die "Schnappschüsse" von Websites seit Mitte der 90er Jahre sammelt. So können Sie unter anderem entdecken, wie die Seite der FAU am 21.Januar 2002 aussah.

Aufgabe:

Nutzen Sie die Wayback Machine des Internet Archive und rufen sie https://www.fu-berlin.de auf. Vergleichen Sie dann den ersten gespeicherten Schnappschuss der "FU Berlin"-Website (vom 19. Juni 1997) mit dem Schnappschuss vom 1. Januar 2020, 3:52 Uhr.

Zusätzlich wollen wir die Zeichenzahl als Maß für die Komplexität einer Website heranziehen. Vergleichen Sie dazu die Anzahl an Zeichen beider Schnappschüsse!

Hinweis: Um an den Quellcode der beiden Schnappschüsse zu gelangen, können Sie wie im Abschnitt "Quellcode einer Website" beschrieben vorgehen.

FÜGEN SIE HIER DEN QUELLCODE DES SCHNAPPSCHUSSES VOM 19. JUNI 1997 EIN:

FÜGEN SIE HIER DEN QUELLCODE DES SCHNAPPSCHUSSES VOM 1. JANUAR 2020 EIN:

Tipp: Quellcode kopieren

Klicken Sie in das Browserfenster mit dem Quellcode, drücken Sie die Tastenkombination Strg+A, um den gesamten Text auszuwählen. Mit Strg+C oder Rechtsklick->Kopieren können Sie den Text kopieren und mit Strg+V oder Rechtsklick->Einfügen hier in die Textfelder einfügen.

Für die Lösung gehen Sie auf die nächste Seite.

3.6. Lösung zum Exkurs

Es gilt aber zu beachten, dass die Komplexität moderner Websites sich nicht alleine über die Anzahl an Zeichen auf einer einzelnen Seite definiert. Ein großer Teil der Komplexität befindet sich in anderen Dateien, die in die Website eingebunden werden und die wir beim Besuchen der Seite herunterladen.

4. Sicherheit im Internet

Überblick über die Kapitel:

4.1 Beispiel Phishing

4.2 Sicherheit im Internet

4.3 Symmetrische Verschlüsselung I

4.4 Symmetrische Verschlüsselung II

4.5 Asymmetrische Verschlüsselung

4.6 Was kann ich tun?

4.1. Beispiel Phishing

Wenn wir von Sicherheit im Internet sprechen, denken wir natürlich zunächst an die Gefahren. Eine Strategie, die Kriminelle anwenden, sind sog. Phishingmethoden.

Von Phishing sprechen wir, wenn fingierte Websites oder Emails Nutzer dazu bewegen wollen, private Informationen wie Kreditkartendaten oder PIN-Nummern preiszugeben.

- Ein kenianischer Prinz, der Ihnen mehrere Millionen Euro schenken möchte, wenn Sie ihm einfach nur den im Vergleich "lächerlich geringen Betrag" von 10.000 Euro überweisen, damit er sich um die Abwicklung der Überweisung kümmern kann?

- Eine Firma, die Ihnen Ihr neues Smartphone kostenlos liefern möchte, dafür aber noch Ihre Adressdaten bräuchte?

Auf sowas fallen Sie natürlich nicht rein. Aber manchmal ist Phishing auch viel subtiler, etwa wenn die Mail aussieht als wäre sie von unserer Hausbank.

Wir haben mehrere Emails bzw. Websites für Sie gesammelt.

Entscheiden Sie, ob es sich um eine Originalwebsite oder eine Fälschung handelt!

Welche Hinweise auf mögliche betrügerische Aktivitäten erkennen Sie?

4.2. Sicherheit im Internet

Die Phishing-Versuche auf der letzten Seite zeigen, dass es eine ganze Menge zu beachten gibt, wenn wir von Sicherheit im Internet sprechen.

Für einen sicheren Austausch von Nachrichten (einer Chat-Nachricht, aber auch den HTML-Daten einer Website oder einer E-Mail) gibt es eine Reihe von möglichen Sicherheitsproblemen:

- Der Sender könnte nicht der sein, für den er sich ausgibt.

- Die Nachricht könnte von Dritten mitgelesen (oder verändert) worden sein.

- Der Sender könnte abstreiten, dass die Nachricht von ihm ist.

Um so etwas zu verhindern, sollten folgende Anforderungen an den Nachrichtenaustausch und damit an die Sicherheit im Internet erfüllt sein.

Vertraulichkeit

Nur dazu berechtigte Personen können die Nachricht lesen.

Integrität

Die Nachricht wurde nicht von Dritten verändert.

Authentizität

Die Nachricht stammt wirklich von der Person, die als Absender angegeben ist.

Verbindlichkeit

Die Person, die die Nachricht versendet hat, kann das nicht abstreiten.

Alle vier Anforderungen lassen sich dank Verschlüsselungsverfahren auch beim Nachrichtenaustausch im Internet realisieren.

4.3. Symmetrische Verschlüsselung

Ein Spezialfall der Verschlüsselung durch Substitution ist die Cäsarverschlüsselung: Cäsar verschlüsselte geheime Nachrichten, indem er Buchstaben zur Verschlüsselung stets um 3 Buchstaben nach rechts verschob (C ist der dritte Buchstabe im Alphabet!).

Bei der Verschlüsselung durch Substitution handelt es sich um ein symmetrisches Verschlüsselungsverfahren. Ein solches verwendet einen geheimen Schlüssel, um eine Nachricht zu kodieren und zu dekodieren.

Tipp: Fügen Sie den Geheimtext in das Feld rechts ein. Wählen Sie eine Verschiebung und klicken Sie auf "ENTSCHLÜSSELN".

Da Sie keine Indizien haben, müssen Sie wohl mal verschiedene Verschiebungen ausprobieren.

Hinweis zur Lösung: Vielleicht unbewusst haben Sie damit auch eine sehr häufige Angriffstechnik auf Passwörter angewandt, den Brute-Force Angriff. Sie haben einfach mögliche Schlüssel ausprobiert, bis Sie einen passenden gefunden haben. Allerdings haben Sie sicher auch gemerkt, so sicher war die Verschlüsselung nun auch wieder nicht (Asterix und Obelix wären da doch bestimmt drauf gekommen!?).

4.4. Symmetrische Verschlüsselung II

Diese Information kann dazu verwendet werden, den Geheimtext zu knacken, denn ein häufig vorkommender Buchstabe wird im Klartext wohl kaum einem Q entsprechen...

Praktischerweise erledigt das untenstehende Applet bereits einen großen Teil der Arbeit für uns. Es zählt nämlich, wie oft bestimmte Buchstaben in einem Text vorkommen. Welche drei Buchstaben kommen in deutschen Texten üblicherweise am häufigsten vor?

Hinweis: Sie können beispielsweise Goethes Faust für eine Häufigkeitsanalyse heranziehen.

Tipp: Markieren Sie mit Strg+A den gesamten Text und kopieren Sie ihn in das Eingabefeld an die Stelle "Geben Sie hier Ihren Text ein".

AUFGABE:

Nutzen Sie die beiden obigen Applets um den Text

"JHREQR QRE FPUYHRFFRY FGNGG NHF RVARZ NHF ZRUERERA MRVPURA ORFGRURA, FB ZHRFFGR QVRFR NANYLFR SHRE NYYR FPUYHRFFRYORFGNAQGRVYR QHEPUTRSHRUEG JREQRA. ORV FPUYÜFFRYYÄATR A NYFB A ZNY."

mit Hilfe einer Häufigkeitsanalyse zu entschlüsseln!

Tipp: Überlegen Sie sich: Wie viele Buchstaben liegen im Alphabet zwischen dem häufigsten Buchstaben in deutschen Texten und dem häufigsten Buchstaben im vorliegenden Geheimtext?

Mögliche Verbesserung des Verfahrens:

Das Substitionsverfahren lässt sich verbessern, indem man einen längeren Schlüssel wählt und statt C (bzw. 3) ein ganzes Wort wie CAESAR wählt. Damit wird jedes 6. Zeichen des zu verschlüsselnden Satzes mit C verschlüsselt (und damit um 3 verschoben), das jeweils danach folgende Zeichen mit A und so weiter und so fort.

Oder man wählt seine eigene Zuordnung:

A -> C

B -> Z

C -> O

D -> D

usw.

4.5. Asymmetrische Verschlüsselung

Asymmetrische Verschlüsselungsverfahren verwenden im Unterschied zu symmetrischen Verfahren zwei verschiedene Schlüssel. Der sogenannte öffentliche Schlüssel wird zur Verschlüsselung genutzt und kann jedem zugänglich gemacht werden, den privaten Schlüssel zur Entschlüsselung behält man jedoch für sich.

Jeder, der uns eine Nachricht schicken möchte, erhält ein Vorhängeschloss aber keinen Schlüssel.

Wir behalten den einzigen (privaten) Schlüssel.

Mit dem Vorhängeschloss kann der Sender eine Schatulle abschließen. Da niemand außer uns einen Schlüssel hat, kann auch niemand anderes die Schatulle öffnen.

Genau wie wir die Vorhängeschlösser beliebig verteilen können, können wir auch unseren öffentlichen Schlüssel beliebig verteilen (und natürlich auch auf unsere Website stellen).

Asymmetrische Verschlüsselung ausprobieren

Ein bekanntes asymmetrisches Verschlüsselungsverfahren ist das RSA Verfahren. Es kann beispielsweise im HTTPS-Protokoll eingesetzt werden.

Wir wollen das RSA-Verfahren nutzen, um zu verdeutlichen, was es heißt, zwei verschiedene Schlüssel zu nutzen.

Hinweis: Die Schlüsselgröße ist in bits angegeben. Wie Sie wissen, bedeutet 512 bits, dass unser Schlüssel eine binär kodierte Zahl aus 512 Nullen und Einsen ist.

Verwenden Sie den jeweils passenden Schlüssel aus dem Schlüsselgenerator, um die Nachricht zu ver- und wieder zu entschlüsseln! Probieren Sie auch was passiert, wenn Sie eine verschlüsselte Botschaft wie bei einem symmetrischen Verfahren erneut "verschlüsseln"!

RSA: Nachrichten ver- und entschlüsseln

Um einen Text zu verschlüsseln gehen Sie wie folgt vor:

- Geben Sie einen Text in das linke Feld "Klartext" ein. Dies ist der Text, den Sie verschlüsseln wollen.

- Kopieren Sie dann Ihren öffentlichen Schlüssel in das Feld Schlüssel bei der RSA-Verschlüsselung.

- Klicken Sie auf verschlüsseln.

Um einen Text zu entschlüsseln, gehen Sie wie folgt vor:

- Kopieren Sie den soeben verschlüsselten Text in das rechte Feld "Geheimtext". Dies ist der Text, den Sie entschlüsseln wollen.

- Kopieren Sie dann Ihren privaten Schlüssel in das Feld Schlüssel bei der RSA-Entschlüsselung.

- Klicken Sie auf entschlüsseln.

Ausblick

Asymmetrische Verschlüsselung umdrehen

Es ist auch möglich, den privaten Schlüssel zur Verschlüsselung und den öffentlichen Schlüssel zur Entschlüsselung zu verwenden. Auf den ersten Blick würde man meinen, dass das kein sonderlich kluger Schachzug wäre. Es ist aber nützlich, um Dokumente digital zu signieren.

Eine Nachricht, die ein Sender mit seinem privaten Schlüssel verschlüsselt, kann von jedem durch den öffentlichen Schlüssel entschlüsselt werden. Erhält er damit eine sinnvolle Nachricht, so kann er sich sicher sein, dass diese Nachricht wirklich nur von der Person mit dem passenden privaten Schlüssel stammen kann.

Würden mehr Firmen und Menschen Ihre E-Mails signieren, wäre auch das Problem mit Phishing nicht mehr so groß.

Programmtipp: E-Mail Verschlüsselung

Mit OpenPGP haben auch Sie die Möglichkeit Ihre E-Mails zu verschlüsseln und zu signieren. Das Programm ist unter einer freien Lizenz erhältlich (und damit natürlich auch kostenlos) und für alle Betriebssysteme verfügbar. Für viele verbreitete Mailprogramme (z.B. Thunderbird) gibt es zudem Plugins.

Exkurs: Warum ist RSA sicher?

Die Sicherheit des Verfahrens basiert im Wesentlichen darauf, dass es fast unmöglich ist, den privaten Schlüssel aus dem öffentlichen Schlüssel zu berechnen.

Das Verfahren baut darauf, dass sich zwei Primzahlen (also Zahlen, die größer als 1 sind und nur durch 1 und sich selbst teilbar sind) sehr einfach multiplizieren lassen, es aber fast unmöglich ist herauszufinden, welche zwei Zahlen multipliziert wurden, wenn man nur das Ergebnis sieht.

Der Taschenrechner an unserem Computer wird mit der folgenden Aufgabe kein Problem haben (Multiplikation):

9348710885874036955876811214244387500490756669712290689357397524542160856902387072041122117698240864443774750279927325834930771334379494488417008329541473(das ist eine Zahl!)

mal

12499131211674312952337953811852184324109467987539620251564955913244262930814526986809514805307540465131054187794651372536839345854795704108684893310620601 (das ist eine Zahl!)

(Die Zahlen haben wir uns nicht selbst ausgedacht, sondern hiermit gefunden.

Das Ergebnis mittels Taschenrechner:

116850764022547591167774970358776359629952930987837832238524056794165893502499302902854739644699967154690600851302136126737903859003658822150491576748189125808078711556009646992394596624437427568131258478484992463297158115485597381834137762017197016652809977351377615285606561425675239976594398011567397685273(das ist eine Zahl!)

Nur mit dem Ergebnis herauszufinden, welche zwei Zahlen multipliziert wurden (Faktorisierung), ist nicht nur für uns Menschen, sondern auch für unsere heutigen Computer so schwer, dass diese Überlegung die Grundlage des RSA-Verfahrens bildet.

Wie schwer etwas für einen Computer ist, bedeutet in etwa, wie lange muss der Computer dafür rechnen. Die folgende Animation stellt die benötigte Zeit für die Multiplikation und die Faktorisierung von Zahlen (abhängig von ihrer Länge in bits) gegenüber.

Hinweis: Natürlich sind aber noch ein paar mehr Schritte notwendig, um von zwei Primzahlen zu einem öffentlichen und einem privaten Schlüssel zu gelangen. Aber diese Details brauchen wir an dieser Stelle nicht zu kennen.

4.6. Was kann ich tun?

Sie haben nun einen Einblick erhalten, wie Verschlüsselungsverfahren helfen können, Vertraulichkeit und Integrität (durch Verschlüsselung) oder Authentizität und Verbindlichkeit (durch digitale Signaturen) herzustellen. Auch wenn Verschlüsselung seinen Teil zu einem sichereren Internet beiträgt, gibt es neben Phishing weitere "Gefahren", mit denen man als Nutzer rechnen kann und muss. Eine Übersicht über mögliche Gefahren bietet beispielsweise der bitkom.

KERNMASSNAHME

- Halten Sie Ihre Software stets aktuell

- Nutzen Sie Virenschutz und Firewall

- Legen Sie unterschiedliche Benutzerkonten an und nutzen Sie Administratorrechte nur, wenn es zwingend notwendig ist.

- Seien Sie zurückhaltend mit der Weitergabe persönlicher Daten

ERGÄNZENDE MASSNAHME

- Verwenden Sie einen aktuellen Webbrowser

- Nutzen Sie unterschiedliche Passwörter, die Sie bei Bedarf ändern

- Schützen Sie Ihre Daten durch Verschlüsselung

- Seien Sie vorsichtig bei E-Mails und deren Anhängen

- Laden Sie Daten nur aus vertrauenswürdigen Quellen herunter

- Fertigen Sie regelmäßig Sicherheitskopien an

5. Selbsttest zu Modul 03

6. Abschluss Modul 03

Super, du hast MODUL 03 erfolgreich beendet!