LS7.1: Einstieg in die Mikrocontrollerprogrammierung

Abschnittsübersicht

-

Klimaüberwachung Serverraum

Die Geschäftsführung der ChangeIT hat entschieden, die IT-Sicherheitsleitlinien auf Aktualität zu überprüfen und ein Informationssicherheitsmanagementsystem (ISMS) zu implementieren, um langfristig einen zuverlässigen Geschäftsbetrieb zu gewährleisten und den Erfolg des Unternehmens abzusichern. Ein guter Ansatz für den Aufbau eines ISMS bietet das BSI mit dem IT-Grundschutz. Das mittelfristige Ziel ist eine Zertifizierung nach ISO 27001, um ein starkes Zeichen für das Sicherheitsbewusstsein zu setzen. Die Geschäftsführung möchte sich mit der Zertifizierung einen wertvollen Wettbewerbsvorteil verschaffen.

BSI Grundschutz

Laut Bundesamt für Sicherheit in der Informationstechnik (BSI) spielt die Informationssicherheit bei einer erfolgreichen Digitalisierung eine grundlegende Rolle.

Informationssicherheit nach BSI basiert auf den Grundwerten Vertraulichkeit, Integrität und Verfügbarkeit. Mit dem IT-Grundschutz liefert das BSI einen De-facto-Standard für Informationssicherheit und beschreibt eine bewährte systematische Vorgehensweise, um die Schutzziele sicherzustellen. Vordefinierte Sicherheitsanforderungen sind in verschiedenen Bausteinen katalogisiert. Das Bausteinkonzept definiert verschiedene Anforderungslevel. Eine einfache Einstiegsmöglichkeit in den IT-Grundschutz bietet die Basisabsicherung, die die Mindestanforderungen beschreibt, um möglichst schnell größere Risiken abzusichern. Aufbauend auf der Basisabsicherung können höhere Sicherheitsniveaus in den Varianten Kern- und Standardabsicherung erreicht werden.

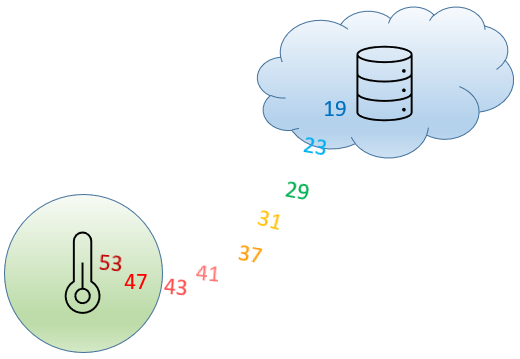

Mit zu den grundlegendsten Aufgaben der IT-Sicherheit gehört es, vorbeugende Maßnahmen zu implementieren. Ein wichtiges Schutzziel dabei ist die Verfügbarkeit der IT-Systeme. In der Regel wird die zentrale IT-Infrastruktur wie Server, Storage, Switche, Telefonanlage usw. in einem separaten Raum, dem Serverraum untergebracht. Im IT-Grundschutz werden typische Gefährdungen für Serverräume im Baustein INF dokumentiert. Ein Kriterium bezieht sich speziell auf die Klimatisierung von IT-Betriebsbereichen. Im Abschnitt INF.2.A5 wird als Basisabsicherung beschrieben, dass die Lufttemperatur und die Luftfeuchtigkeit innerhalb der vorgeschriebenen Grenzwerte liegen muss. Außerdem müssen diese Werte über einen längeren Zeitraum aufgezeichnet werden, um im Fehlerfall rückwirkend feststellen zu können, ob die Grenzwerte überschritten wurden.

-

M.1.1.1 ESP32 Mikrocontroller Textseite

-

M1.1.2: ESP32 DevKits Textseite

-

M1.2.1: Installation Arduino-IDE Textseite

-

M1.2.2: IDE für den ESP32 vorbereiten Textseite

-

M1.2.3: Grundaufbau Sketch Textseite

-

M1.3.1: Programmieren in C, Datentypen Textseite

-

M1.3.2: Coding ESP32 Textseite

-

M1.4.1: Anschlüsse des ESP32 Textseite

-

M1.4.2: Ansteuerung LED Textseite

-

M1.5.1: Aufbau Breadboard Textseite

-

M1.5.2: Schaltplanerstellung Textseite