Aufgabenbeschreibung und Einführung (15min)

Klimaüberwachung Serverraum

Ein Serverraum des Modellunternehmens ChangeIT unterliegt aktuell Notabschaltungen der Server aufgrund von Temperaturüberschreitungen. Die Kühlung des Serverraumes fällt unbemerkt zeitweilig aus. Es existiert zwar ein Messwerterfassungssystem für die Klimadaten des Serverraumes, dieses muss allerdings lokal im Serverraum abgelesen werden. Um auch in weiteren klimatisierten Räumen einem Schaden vorzubeugen, soll ein Gesamtsystem so ausgelegt werden, dass auch dort Temperaturmessstellen eingerichtet werden können.

Die klimatisierten Räume sollen darüber hinaus hinsichtlich der Umgebungseinflüsse dezentral und kontinuierlich überwacht werden, um eine bessere Kontrolle über die Anlagen zu erhalten. Die Werte aller Messstellen und deren Verläufe sollen von beliebiger Stelle aus und später in einer folgenden Lernsituation weitgehend unabhängig vom verwendeten Endgerät darstellbar sein.

BSI Grundschutz

Laut Bundesamt für Sicherheit in der Informationstechnik (BSI) spielt die Informationssicherheit bei einer erfolgreichen Digitalisierung eine grundlegende Rolle

Informationssicherheit nach BSI basiert auf den Grundwerten Vertraulichkeit, Integrität und Verfügbarkeit. Mit dem IT-Grundschutz liefert das BSI einen De-facto-Standard für Informationssicherheit und beschreibt eine bewährte systematische Vorgehensweise, um die Schutzziele sicherzustellen. Vordefinierte Sicherheitsanforderungen sind in verschiedenen Bausteinen katalogisiert. Das Bausteinkonzept definiert verschiedene Anforderungslevel. Eine einfache Einstiegsmöglichkeit in den IT-Grundschutz bietet die Basisabsicherung, die die Mindestanforderungen beschreibt, um möglichst schnell größere Risiken abzusichern. Aufbauend auf der Basisabsicherung können höhere Sicherheitsniveaus in den Varianten Kern- und Standardabsicherung erreicht werden.

Mit zu den wichtigsten Aufgaben der IT-Sicherheit gehört es, vorbeugende Maßnahmen zu implementieren. Ein wichtiges Schutzziel dabei ist die Verfügbarkeit der IT-Systeme. In der Regel wird die zentrale IT-Infrastruktur wie Server, Storage, Switche, Telefonanlage usw. in einem separaten Raum, dem Serverraum untergebracht. Im IT-Grundschutz werden typische Gefährdungen für Serverräume im Baustein INF.2 (Edition 2021) beschrieben. Ein Kriterium bezieht sich speziell auf die Klimatisierung von IT-Betriebsbereichen. Im Abschnitt INF.2.A5 wird als Basisabsicherung beschrieben, dass die Lufttemperatur und die Luftfeuchtigkeit innerhalb der vorgeschriebenen Grenzwerte liegen muss. Außerdem müssen diese Werte über einen längeren Zeitraum aufgezeichnet werden, um im Fehlerfall rückwirkend feststellen zu können, ob die Grenzwerte überschritten wurden.

Baustein INF.2 , Grundschutzkompendium (Edition 2021)

Aufgabenbeschreibung

Von dem bereits vorhandenen Messdatenerfassungssystem (inkl. Sensoren und Aktoren) soll zur Datenübertragung der Messwerte ein marktübliches und offenes Protokoll zum Einsatz kommen. Clientanwendungen sollten möglichst passend zum Firmenstandard in der Programmiersprache Python erstellt werden. Es erfolgt eine fachgerechte Dokumentation der Anwendungen.Change-IT verfügt über Erfahrung mit Systemen, die auf einem Raspberry Pi Controller basieren. Das installierte Betriebssystem ist Linux. Es befindet sich auf dem aktuellen Stand. Der Controller ist über einen Netzwerkanschluss mit dem Firmen-LAN über Ethernet oder WLAN verbunden.

Sie sollen sich für eine Topologie und ein Protokoll zur Messwertübertragung entscheiden. Alle Knoten für die Übertragung werden von Ihnen bereitgestellt und konfiguriert. Clientprogramme werden geplant, erstellt und getestet.

Zur Lösung der Problemstellung arbeiten Sie in einem Team.

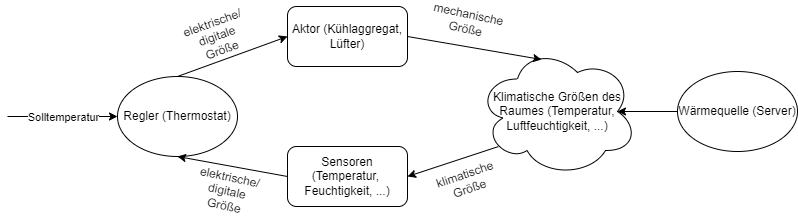

Schematisch könnte ein solches System so aufgebaut sein:

Quelle: eigenes Bild Verfasser

In cyberphysischen Systemen liegt eine räumliche Verteilung der einzelnen Komponenten vor. Sensor, Messwertspeicher, Regler und Aktor können sich in unterschiedlichen Systemen und Orten befinden. Das stellt die Entwicklung vor besondere Herausforderungen, lässt aber auch hochflexible Lösungen zu, die aus grundsätzlich unterschiedlichsten Systemen zusammengestellt sein können. Gemeinsam für alle sind definierte Schnittstellen, über die eine Kommunikation untereinander stattfindet.

Zur Kommunikation im Internet of Things haben sich zwei Vorgehensweisen bewährt:

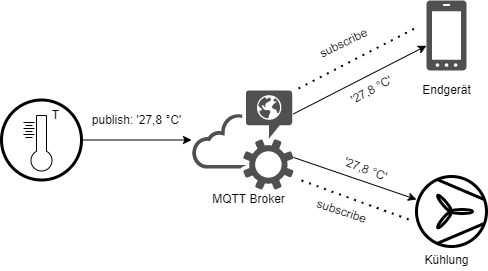

1. Über das Netzwerkprotokoll MQTT

Quelle: eigenes Bild Verfasser

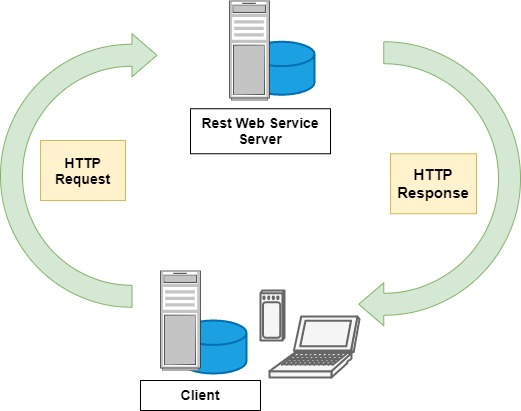

2. Über eine ReST-API auf einem HTTP-Webserver

Quelle: eigenes Bild Verfasser